Существует ряд нормативных документов и стандартов, содержащих требования и рекомендации по защите конфиденциальной информации.

Сопроводительная документация — это, конечно, хорошо. Но иногда в них даются общие рекомендации без учета деталей реальной жизни. Чтобы построить действительно эффективную систему информационной безопасности, полезно опираться на реальный опыт. Мы хотели бы поделиться им с вами.

Когда вы включаете свой рабочий компьютер, вы входите в свою учетную запись электронной почты или личный аккаунт CRM. Почти во всех компаниях используются учетные данные и пароли. Их правильное использование — надежный фундамент для защиты конфиденциальной информации.

Чтобы пароли были действительно надежными и не попали в руки злоумышленников, эксперты рекомендуют следующее

Используйте обновления программного обеспечения для надежной защиты информации.

Автоматические обновления операционных систем и программного обеспечения — это удобно. Однако следует соблюдать осторожность. Недавний пример (2020 год) — обновление KB4532693 для Windows. Впоследствии пользователи стали жаловаться, что некоторые файлы были утеряны. Также известен ряд случаев, когда после установки некоторых обновлений программного обеспечения ошибки или вредоносный код передавали важные данные в руки злоумышленников.

Поэтому эксперты рекомендуют учитывать это при разработке правил защиты конфиденциальной информации в компании и определении процесса установки обновлений. Разумно не автоматизировать этот процесс и делать все вручную. Перед установкой обновления рекомендуется ознакомиться с его обзором. Кроме того, если ваша ИТ-инфраструктура позволяет это сделать, изучите его поведение в «песочнице».

Если по роду деятельности вам приходится работать с большим количеством файлов, загружаемых из внешних источников (через Интернет, с флешек или других носителей), важно рассмотреть возможность внедрения решения, позволяющего работать с этими файлами отдельно. Идея заключается в том, чтобы создать отдельную виртуальную машину для обработки этих документов (операционная система работает на своей машине, а интерфейс для работы с текущим документом выполняется независимо). В этом случае, если какой-либо из полученных извне файлов окажется зараженным бактериями или другим вредоносным ПО, он будет строго помещен в карантин, и критически важные данные не будут повреждены.

Проверка уязвимостей высокого риска на периметре сети

Исследования показывают, что 84 % сетевых сред содержат уязвимости высокого риска. Как правило, они вызваны использованием аппаратного и программного обеспечения со стандартными опциями. Не все компании имеют достаточную подготовку, чтобы специалисты по информационной безопасности могли изучить эти опции и предотвратить риски.

Рекомендации по защите конфиденциальной информации по этой теме включают следующие элементы

Очевидно, что стандарты защиты конфиденциальной информации определяются не только нормативными документами и стереотипами, но и жизнью. Следуя советам экспертов, анализируя опыт и ошибки других и прислушиваясь к мнению специалистов по информационной безопасности, вы сможете обеспечить защиту критически важных данных своей компании.

Узнайте больше о наших возможностях

Планирование работ по ТКЗИ

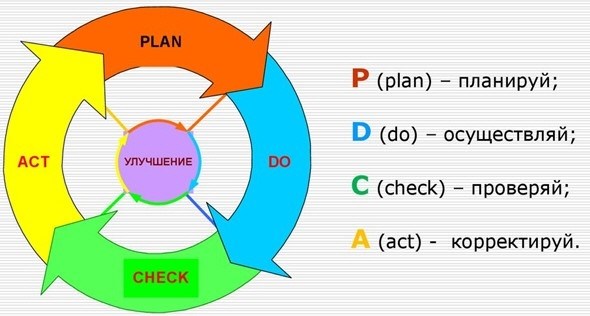

Упоминания о цикле Деминга или PDCA нередки в англоязычной литературе. PDCA расшифровывается как «планирование-проектирование-контроль-действие» (рис. 11. 1), что в переводе на русский язык означает «планирование-действие-контроль-коррекция». В общем, это метод действий, позволяющий эффективно управлять каждым шагом начальника. В чем заключается управление процессом построения интегрированной информационной и оборонной системы в компании?

Использование цикла приводит к регулярному совершенствованию процесса. Как показывает цикл PDCA, построение любого процесса, в том числе и процесса управления информационной безопасностью, начинается с плана.

Существует два типа планирования: стратегическое и тактическое. Стратегическое определяет долгосрочное развитие и конечные цели. Тактическое определяет промежуточные цели на пути к стратегическим, а также описывает методы, необходимые для достижения промежуточных целей.

Основными целями планирования являются.

11.2. процесс разработки, согласования и утверждения предложений по проведению мероприятий в ТКЗИ.

Важнейшим документом при планировании мероприятий в ТКЗИ является «Проект защиты конфиденциальной информации на календарный год» («План защиты»). В этом проекте подробно описываются все аспекты мероприятий по защите информации, которые должны быть проведены в течение календарного года в контексте повседневной деятельности компании. При подготовке Письма о намерениях будут предоставлены актуальные (подписанные и утвержденные) нормативные правовые акты и методические документы по защите конфиденциальной информации, действующие приказы и актуальные инструкции вышестоящих государственных органов и организаций (в случае окружных нормативных актов или иной подчиненности) [103]. Подготовка данной документации осуществляется службой безопасности в тесном взаимодействии с подразделениями (отдельными должностными лицами), ответственными за решение задач, непосредственно связанных с вопросами информационной безопасности. Кроме того, при подготовке плана учитываются предложения организационных подразделений компании, занимающихся производством и поставками.

План обороны утверждается дирекцией агентства до начала календарного года. Реализация согласованного и утвержденного «Плана защиты» осуществляется путем регистрации лиц, серьезно относящихся к проведению информационно-пропагандистских мероприятий.

Рекомендуется пересматривать «План защиты» раз в год. Кроме того, существует ряд ситуаций, которые требуют особого рассмотрения. К их числу относится конфигурация соответствующих элементов объекта.

Основой для разработки плана безопасности служат

План защиты должен содержать следующее

Контроль за выполнением мероприятий, включенных в план безопасности, обычно возлагается на ответственное лицо организации, отвечающее за защиту конфиденциальной информации, или его представителя. Служба безопасности постоянно контролирует выполнение установленных мер и информирует ответственное лицо о выполнении «плана защиты».